SSH Server

Secure Shell (SSH) ist ein Protokoll, um eine Remote-Verbindung zu einem anderen System herzustellen und Zugriff auf eine Shell-Prompt zu erhalten und diese zu verwenden. Sie können sich über SSH bei einem NoTouch-System anmelden, und dieser Artikel beschreibt die Konfiguration der in NoTouch integrierten SSH-Serverkomponente. NoTouch verwendet den bekannten embedded/small footprint dropbear SSH-Server.

Wir empfehlen, SSH auszuschalten bzw. ausgeschaltet zu lassen, wenn Sie es nicht benötigen.

Secure Shell-Serviceparameter

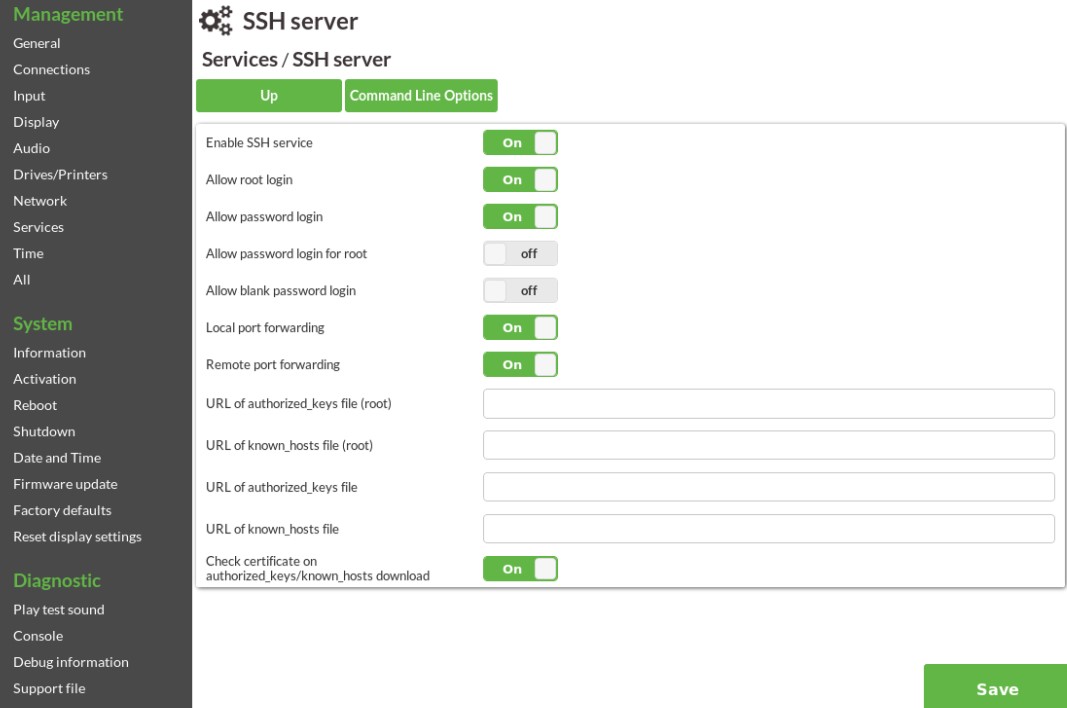

Alle SSH-Serverparameter sind Teil des Unterabschnitts "SSH" unter "Services".

Die Parameter sind:

- Enable SSH service. Der Master-Switch, der entscheidet, ob der SSH-Server (sshd) überhaupt gestartet wird.

- Allow root login. Normalerweise sollten Sie Root-Logins zulassen, es sei denn, Sie definieren Ihre eigenen Benutzerkonten.

- Allow password login. Das Deaktivieren dieser Funktion würde sich vollständig auf die authorized_keys-Datei beziehen. Mit anderen Worten, wenn Sie eine authorized_keys-Datei bereitstellen, können Sie die Kennwortanmeldung deaktivieren.

- Allow password login for root. Auch wenn die Kennwortanmeldung für alle Benutzer deaktiviert ist, kann sie nur für root aktiviert werden.

- Allow blank password login. Die Anmeldung mit freiem Passwort ist normalerweise nie eine gute Idee. Wir empfehlen dringend, diese auf der Standardeinstellung "aus" zu belassen.

- Local port forwarding. Erlaubt die lokale Portweiterleitung, wenn der verbindende Client sie anfordert.

- Remote port forwarding. Erlaubt die Weiterleitung von entfernten Ports, wenn der verbindende Client sie anfordert.

- URL of authorized_keys file. URL, die auf eine Textdatei verweist, die als

/root/.ssh/authorized_keysinstalliert wird. - URL of known_hosts file. URL, die auf eine Textdatei verweist, die als

/root/.ssh/known_hostsinstalliert wird. - Check certificate on authorized_keys/known_hosts download. Wenn Sie die oben genannten Dateien aus einer HTTPS-Quelle herunterladen, kann das Zertifikat überprüft werden, ja oder nein. Im Allgemeinen empfehlen wir dringend, hier ja zu sagen, da sonst jemand anderes eine schädliche authorized_keys-Datei durch einen Man-in-the-Middle-Angriff injizieren könnte. Praktisch gesehen wissen wir jedoch, dass viele Leute innerhalb ihres eigenen Netzwerks keine ordnungsgemäßen Zertifikate erhalten und die Chancen stehen gut, dass jemand zu einem solchen Angriff innerhalb Ihres Firmennetzwerks in der Lage wäre, darauf hinzuweisen, dass Sie ein viel größeres Problem haben. Verwenden Sie es mit Bedacht. Die Voreinstellung ist "on" (sicherer).

Darüber hinaus können Sie SSHd Kommandozeilenoptionen hinzufügen. Die verfügbaren Kommandozeilenparameter und deren Auswirkungen entnehmen Sie bitte dem dropbear-Softwarepaket.

Verwendung der SSH-Schlüssel-basierten/passwortlosen Anmeldung

Die schlüsselbasierte Anmeldung bietet eine sehr sichere Alternative zu herkömmlichen Passwörtern und ermöglicht hervorragende Skriptfähigkeiten. Sie können Linux-Befehle per Skript auf Hunderten oder Tausenden von Rechnern ausführen, ohne jedes Mal Ihr Passwort einzugeben. SSH basiert auf der Kryptographie des öffentlichen Schlüssels, so dass jeder "Schlüssel" tatsächlich ein Schlüsselpaar ist, das aus einem privaten Schlüssel und einem öffentlichen Schlüssel besteht. Manchmal wird ein SSH-Schlüssel auch als "Identität" bezeichnet.

Zuerst müssen Sie auf jedem Linux-Rechner ein Schlüsselpaar erzeugen:

ssh-keygen

Abhängig von der aktuellen SSH-Implementierung haben Sie nun zwei Dateien, eine davon mit der Erweiterung .pub. Der Inhalt der Datei mit der Endung .pub ist der öffentliche Teil des Schlüssels und Sie können ihn an eine authorized_keys-Datei auf einem anderen System anhängen. Solange Sie im Besitz der Nicht-Pub-Datei sind, können Sie sich dann passwortlos bei diesem anderen System anmelden.